Debido al aumento del teletrabajo por la propagación del COVID-19, muchas empresas han expuesto sus servicios y sistemas a posibles ataques y esto como consecuencia a malas configuraciones. Los investigadores de Bitdefender han comunicado que durante el transcurso del año 2020 se ha evidenciado un aumento significativo de amenazas que abusan con más frecuencia principalmente la función legítima en el servicio RDP lanzando herramientas multipropósito para la toma de huellas digitales de dispositivos y plantar cargas útiles de malware que van desde ransomware, mineros de criptomonedas entre otros.

En un ataque de fuerza bruta de RDP, los atacantes inicialmente escanean internet para identificar rangos de puertos que son utilizados por los servidores RDP.

Una vez encontrado los atacantes mediante el uso de herramientas de fuerza bruta intentan iniciar sesión una y otra vez utilizando innumerables combinaciones de nombre de usuario y contraseña, claro esta este ataque puede durar horas e incluso días hasta que logran obtener el usuario y contraseña para tener acceso al servidor. Durante este tiempo, el rendimiento del servidor puede tener un impacto cuando los ataques consumen recursos del sistema.

01/17/2020 7:40:02 AM.033 785236 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:33:27 AM.077 785230 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:26:50 AM.332 785229 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:20:15 AM.219 785222 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:13:41 AM.995 785219 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:07:05 AM.448 785216 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 7:00:30 AM.793 785212 4625 Undefined Security Microsoft-Windows-Security-Auditing "An account failed to log on.

01/17/2020 6:54:08 AM.111 785208 4625 Undefined Security Microsoft-Windows-Security-Auditing “An account failed to log on.

Logs con comportamiento de ataque por fuerza bruta

Una vez que un atacante tiene acceso a través de RDP puede hacer prácticamente cualquier cosa dentro del privilegio de la cuenta vulnerada. Los criminales que han obtenido acceso de administrador pueden deshabilitar software antivirus, instalar malware, robar datos de la empresa, cifrar archivos y mucho más. Dentro de los ataques principales que los criminales lanzan y prefieren debido a su rentabilidad es el Ransomware. El ransomware se ejecuta e inmediatamente cifra los archivos y les añade una extensión característica encriptando archivos con una gran cantidad de extensiones: desde las más comunes (archivos de textos, imágenes, videos, etc.) hasta las más específicas, ya sea correspondientes a archivos de correo, de bases de datos, de código, máquinas virtuales, etc. El ransomware también borra todas las instantáneas de recuperación (Shadow Volume Copies), de manera que no se pueden utilizar para restaurar los archivos de la víctima.

Recomendaciones para la prevención contra ataques de fuerza bruta RDP

- Los ataques RDP de fuerza bruta requieren cientos, miles o incluso millones de intentos de inicio de sesión. Puede ralentizar los ataques configurando una directiva sencilla que bloquea a los usuarios después de un cierto número de intentos durante un período de tiempo especificado.

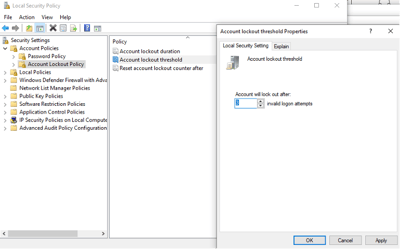

A continuación, le indicamos cómo configurar una directiva de bloqueo de cuentas en Windows:

- Abrir el menú Inicio

- Escriba Herramientas administrativas o Administrative tools y abra el programa

- En la ventana que se abre, haga doble clic en Local Security Policy para abrir

- En el lado izquierdo, vaya a Políticas de cuenta o Account Policies> Directiva de bloqueo de cuentas o Account Lockout Policy

- Haga doble clic en la directiva Account Lockout Threshold para editarla

- Establecer un nuevo valor que indica la cantidad de intentos inválidos para el bloqueo

- Haga clic en Aplicar y OK

- Verificar los accesos de RDP (Escritorio remoto) expuestos a Internet y asegurar que las contraseñas de todos los usuarios sean robustas (10 a 12 caracteres como mínimo, evitar palabras comunes, combinar minúsculas, mayúsculas, números, símbolos, etc.).

- Al escanear Internet, los hackers a menudo buscan conexiones que usan el puerto RDP predeterminado (TCP 3389). En teoría esto significa que puede esencialmente "ocultar" su conexión RDP cambiando el puerto de escucha a otra cosa. Para ello, utilice el Editor del Registro de Windows para cambiar la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

- Establezca un límite en el número de personas que pueden iniciar sesión con RDP. Si bien todos los que tienen acceso de nivel "Administrador" pueden iniciar sesión en Escritorio remoto de forma predeterminada, es probable que haya muy pocos usuarios en su red que realmente necesiten estos privilegios para realizar su trabajo. Restringir el acceso RDP sólo a aquellos que realmente lo requieren minimiza el riesgo de un agujero de seguridad.

- Verificar mecanismos de acceso remoto, tales como SSH, TeamViewer y otros. En caso de tener habilitado RDP u otros mecanismos de acceso remoto, deshabilitarlo en caso de que no sea estrictamente necesario.

- No abrir nunca correos sospechosos, tanto si vienen de usuarios conocidos como desconocidos. Asegurarse siempre de que la persona que le ha enviado el correo realmente le quería remitir ese adjunto.

- Evitar abrir los archivos adjuntos sospechosos. Incluso los archivos aparentemente inofensivos, como los documentos de Microsoft Word o Excel, pueden contener troyanos, por lo que es mejor ser precavido.

- No ingresar a enlaces dudosos que le son enviados a través de correo electrónico, servicios de mensajería, redes sociales, etc.

- Realizar copias de seguridad (backups) de toda la información crítica para limitar el impacto de la pérdida de datos o del sistema y para facilitar el proceso de recuperación. Idealmente, estas copias deben hacerse de forma regular y deben mantenerse en un dispositivo independiente (disco duro externo, o servicios en la nube como OneDrive, Dropbox, etc.)

- Contar con soluciones de antivirus/firewall y mantenerlo actualizado, de modo a prevenir la infección.

- Mantener su sistema operativo y el software siempre actualizado, con los últimos parches de seguridad y terceros.